Ogłoszono nową funkcję skrótu SHA-3

4 października 2012, 07:02Amerykański NIST (Narodowy Instytut Standardów i Technologii) ogłosił wyniki konkursu na zestaw funkcji skrótu SHA-3. Konkurs ogłoszono w 2007 roku, gdy NIST zaczął podejrzewać, iż SHA-2 można złamać

Co łączy kota i mszycę grochową?

6 lutego 2013, 10:26Mszyce grochowe (Acyrthosiphon pisum) przypominają pod pewnym względem koty, a właściwie spadające koty: lecąc, korygują swoją pozycję, tak by podłoża dotknąć już odnóżami, a nie np. grzbietem.

Monitor 3D z force feedback

4 lipca 2013, 09:33Mike Sinclair, Michael Pahud i Hrvoje Benko z Microsoft Research opracowali technologię Actuated 3D Display with Haptic Feedback. To, jak twierdzą, pierwszy dotykowy wyświetlacz 3D z technologią force feedback. Pomysł polega na wykorzystaniu standardowego monitora 3D i podłączenie go do ramienia robota, które otrzymuje polecenia z komputera obsługującego monitor

NSA buduje komputer kwantowy

3 stycznia 2014, 10:15W ramach projektu "Penetrating Hard Targets" NSA buduje "kryptologicznie użyteczny komputer kwantowy". The Washington Post, powołując się na dokumenty udostępnione przez Edwarda Snowdena twierdzi, że na wspomniany projekt przeznaczono 79,7 miliona dolarów. Budowa kwantowego komputera zdolnego do złamania niemal każdego szyfru to tylko jedna z części projektu.

Szczepionka przeciwzawałowa?

18 czerwca 2014, 11:53Amerykańscy naukowcy przetestowali podawaną jednorazowo szczepionkę, która trwale zmniejsza poziom złego cholesterolu LDL, potencjalnie obniżając ryzyko zawału serca nawet o 90%.

Tam i z powrotem

24 października 2014, 08:53Chiny rozpoczęły swoją pierwszą misję do Księżyca i z powrotem. To ostatni etap przygotowań Państwa Środka do wysłania człowieka na Srebrny Glob.

Mongołowie zanieczyszczali mocniej niż współczesne górnictwo

27 lutego 2015, 15:20Nowe studium kopalń srebra Kubilaj Chana, wnuka Czyngis-chana, ujawniło, że działalność Mongołów wiązała się nawet z 4-krotnie większym zanieczyszczeniem niż w przypadku współczesnego górnictwa.

Hakowanie peceta komórką

29 lipca 2015, 10:04Izraelscy eksperci ds. bezpieczeństwa pokazali, w jaki sposób za pomocą tradycyjnego telefonu komórkowego (nie smartfonu) można dokonać ataku na komputer. Nie ma przy tym potrzeby wykorzystywania Wi-Fi, Bluetootha, USB czy połączenia kablowego.

Udowodnili spostrzeżenie Boltzmanna

22 października 2015, 06:59W 1876 roku Ludwig Boltzmann zauważył, że z jego równań opisujących przepływ energii cieplnej w gazach wynika pewna niezwykła konsekwencja. Zwykle zderzające się ze sobą cząstki gazu osiągają w końcu równowagę termiczną, czyli stan, w którym nie dochodzi do przepływu energii cieplnej netto. Boltzmann zauważył jednak, że z tych samych równań wynika, iż w gazie umieszczonym w pewnej szczególnej przestrzeni trójwymiarowej całość pozostaje w ciągłym stanie nierównowagi, czyli ciągle dochodzi w nim do przepływu ciepła netto

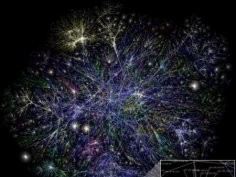

Pracują nad TCP/IP przyszłości

28 stycznia 2016, 12:51Europejski Instytut Norm Telekomunikacyjnych (ETSI) powołał grupę roboczą, której zadaniem jest przystosowanie protokołu TCP/IP do wymagań przyszłości. Obecnie TCP/IP zarządza większością ruchu w internecie. Protokół ten powstał w 1973 roku i musi ewoluować, by zapewnić działanie sieci przyszłości.